Tuân thủ Zero Trust - CISA

Các bước hướng dẫn chi tiết triển khai mô hình trưởng thành Zero Trust của Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho yêu cầu về an minh thông tin của một tổ chức. Mô hình Zero Trust giúp bảo đảm tính bảo mật bằng cách áp dụng nguyên tắc "Không tin tưởng bất kỳ ai", yêu cầu kiểm tra tất cả các yêu cầu truy cập đối với hệ thống Tổ chức hay Doanh nghiệp dù từ trong hay ngoài mạng.

Điều này rất quan trọng với một số cơ quan quản lý nhà nước và bộ phận đặc thù tại Doanh nghiệp.

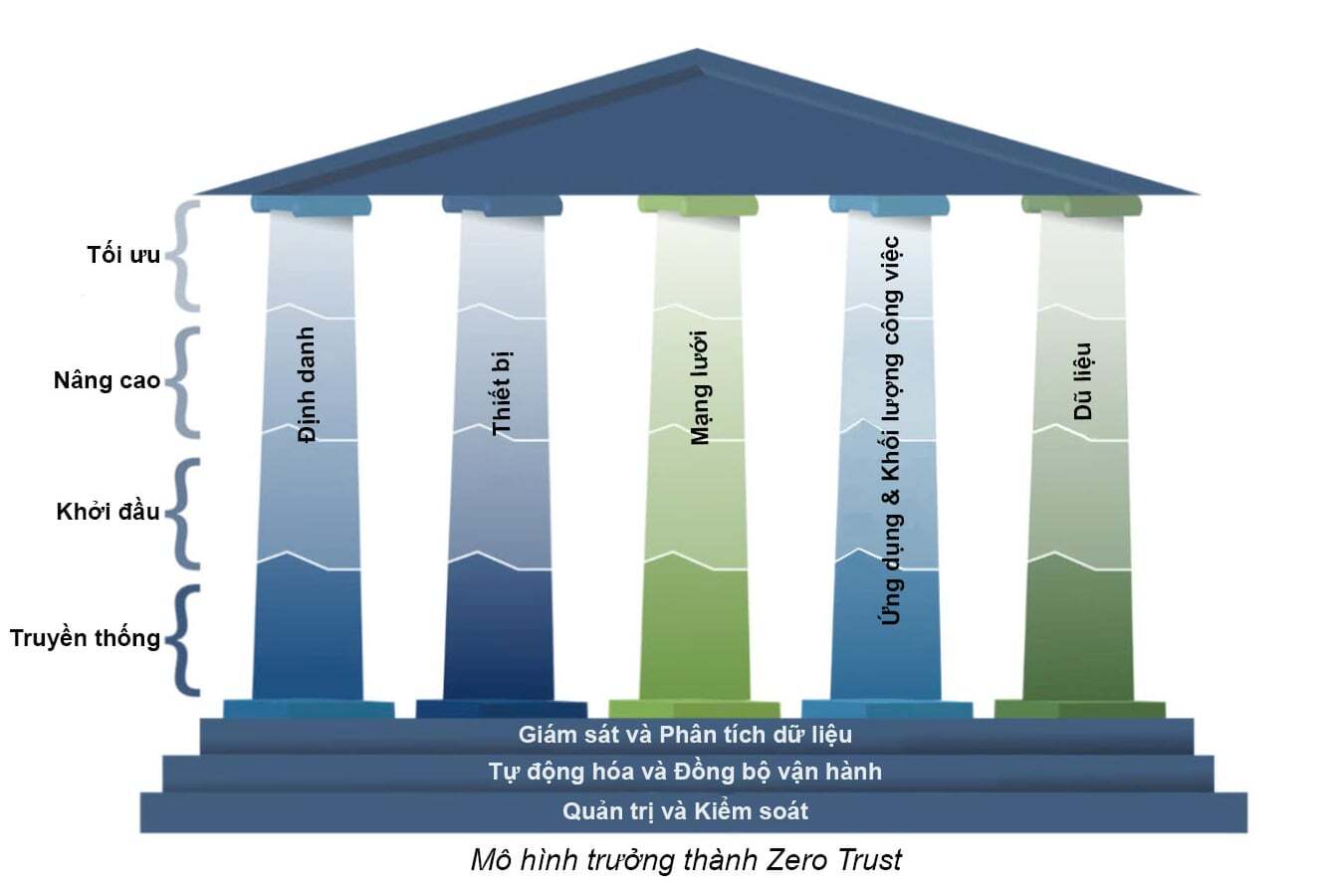

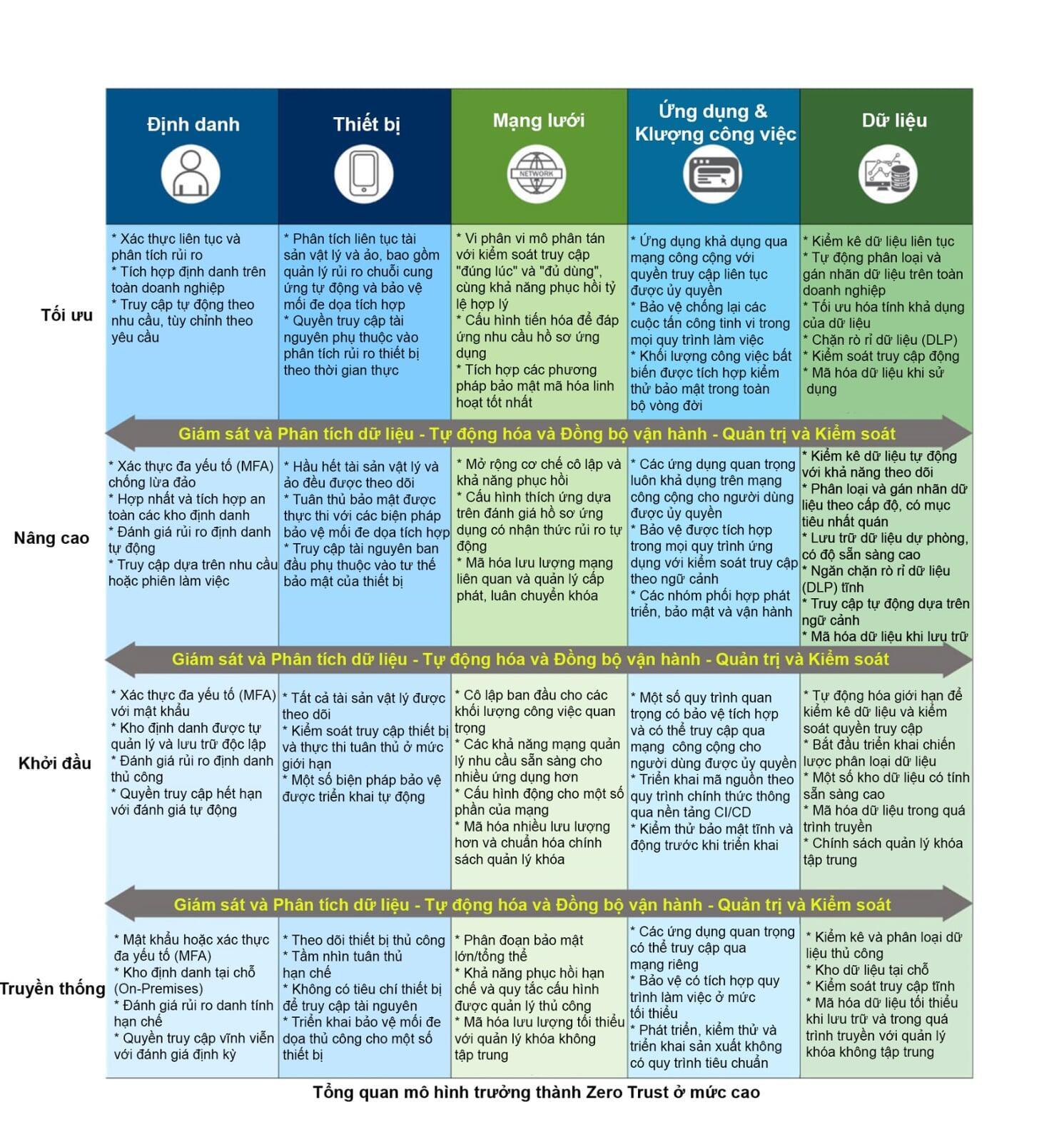

1. Tổng quan về Zero Trust Maturity Model

Zero Trust Maturity Model là một khung quản trị an ninh mạng được phát triển nhằm hỗ trợ các tổ chức bảo vệ hệ thống của mình khỏi các mối đe dọa bảo mật. Zero Trust không dựa trên vị trí của người dùng hoặc thiết bị, mà đòi hỏi phải xác thực tất cả mọi thứ truy cập vào hệ thống một cách liên tục.

- Traditional (truyền thống)

- Initial (khởi đầu)

- Advanced (nâng cao)

- Optimal (tối ưu)

2. Các thành phần chính của Zero Trust

- Quản lý nhận diện và truy cập (IAM): Giải pháp IAM giúp kiểm soát truy cập vào hệ thống, đảm bảo rằng chỉ những người được ủy quyền mới có quyền truy cập các tài nguyên nhạy cảm.

- Xác thực đa yếu tố (MFA): Để đảm bảo truy cập an toàn, xác thực đa yếu tố được áp dụng, yêu cầu người dùng cung cấp nhiều lớp thông tin để xác thực.

- Quản lý thiết bị đầu cuối (Endpoint Security): Tổ chức cần triển khai công nghệ giám sát và quản lý thiết bị đầu cuối để ngăn ngừa các cuộc tấn công từ các thiết bị không an toàn.

- Mã hóa dữ liệu: Tất cả dữ liệu truyền tải và lưu trữ phải được mã hóa để tránh rò rỉ thông tin nhạy cảm.

- Giám sát và phân tích hành vi: Tổ chức cần sử dụng các công cụ phân tích hành vi người dùng và hệ thống để phát hiện các hành vi đáng ngờ.

3. Triển khai giải pháp Zero Trust cho Tổ chức

- Giải pháp:

- Sử dụng các giải pháp IAM như Microsoft Azure Active Directory, Okta để quản lý người dùng và phân quyền truy cập tài nguyên theo vai trò.

- Thiết lập xác thực đa yếu tố (MFA) để đảm bảo chỉ những người dùng đã xác thực mới được truy cập.

- Cách thực hiện:

- Phân loại người dùng, vai trò và quyền truy cập tương ứng.

- Cấu hình hệ thống IAM theo mô hình Zero Trust với yêu cầu xác thực nhiều bước.

- Giải pháp:

- Sử dụng phần mềm bảo mật thiết bị đầu cuối như CrowdStrike, SentinelOne để bảo vệ các thiết bị truy cập vào mạng Tổ chức.

Cách thực hiện:

- Triển khai phần mềm bảo vệ trên tất cả các thiết bị đầu cuối.

- Cập nhật thường xuyên và quét hệ thống để phát hiện các mối đe dọa tiềm tàng.

3.3 Mã hóa dữ liệu

Giải pháp:

- Sử dụng công cụ mã hóa như VeraCrypt, AxCrypt để bảo vệ dữ liệu nhạy cảm, đặc biệt là trong quá trình truyền tải giữa các hệ thống.

- Cách thực hiện:

- Mã hóa tất cả dữ liệu truyền tải giữa các hệ thống nội bộ và khi gửi ra ngoài tổ chức.

Giải pháp:

- Sử dụng các công cụ giám sát như ManageEngine Log360 hoặc Splunk để theo dõi các hoạt động đăng nhập và sử dụng tài nguyên trong hệ thống.

- Cách thực hiện:

- Cấu hình các công cụ giám sát để gửi cảnh báo khi phát hiện các hành vi đáng ngờ như truy cập từ địa chỉ IP lạ hoặc ngoài giờ làm việc.

Ngoài các bước cụ thể của Zero Trust, Tổ chức cũng nên tích hợp các tiêu chuẩn bảo mật hiện tại như ISO 27001 và tuân thủ các quy định bảo mật dữ liệu theo luật pháp Việt Nam (ví dụ như Nghị định 13/2023/ND-CP).

- Khảo sát và đánh giá: Đánh giá hiện trạng bảo mật hiện tại của Tổ chức và lập kế hoạch cải thiện theo mô hình Zero Trust.

- Triển khai giải pháp IAM và MFA: Bắt đầu với quản lý nhận diện và xác thực đa yếu tố cho tất cả người dùng.

- Cài đặt và cấu hình bảo mật thiết bị đầu cuối: Triển khai công cụ bảo vệ và quản lý các thiết bị truy cập vào hệ thống.

- Cài đặt hệ thống giám sát và phân tích: Cấu hình công cụ giám sát để giám sát thời gian thực toàn bộ hệ thống và phát hiện các bất thường.

- Đánh giá và tối ưu hóa: Liên tục đánh giá mức độ bảo mật và điều chỉnh các biện pháp để đạt trạng thái "Optimal".

Bản hướng dẫn trên dựa trên các nguyên tắc của mô hình Zero Trust Maturity Model. Tổ chức cần phối hợp giữa các nhà cung cấp giải pháp công nghệ và quản trị để đảm bảo thực hiện tốt việc tuân thủ bảo mật an ninh mạng.

Vui lòng liên hệ với chúng tôi về yêu cầu thực tiễn tại doanh nghiệp hay tổ chức của anh chị, để trao đổi thông tin hỗ trợ và triển khai cụ thể hơn.