Trong blog này, chúng ta sẽ thảo luận về cách xác thực trước Kerberos giúp hạn chế các cuộc tấn công mật khẩu. Chúng ta cũng thảo luận thêm các công cụ vốn có đã thất bại trong việc cung cấp danh sách tài khoản người dùng đã vô hiệu hóa xác thực Kerberos như thế nào, và cách phát hiện và kích hoạt xác thực trước cho các tài khoản này dễ dàng.

Trong môi trường Windows, xác thực Kerberos sử dụng máy chủ phân phối khóa Kerberos (KDC) để xác minh danh tính của các máy trạm và máy chủ. KDC chấp nhận các yêu cầu từ các máy trạm Kerberos, kiểm tra danh tính của chúng sử dụng một cơ sở dữ liệu dịch vụActive Directory (AD) và trả lại phiếu yêu cầu cho người dùng máy trạm khi xác minh thành công. Bạn nghe giống như.cơ chế xác mình danh tính an toàn phải không?Đợi chút đã.

Quá trình xác thực Kerberos vẫn dễ bị tấn công bằng nhiều hình thức, bao gồm các cuộc tấn công bằng mật khẩu. Các cuộc tấn công mật khẩu đang hoạt động động có thể bị cản trở bằng cách kích hoạt xác thực trước Kerberos. KDC kích hoạt xác thực trước cho tất cả tài khoản người dùng theo mặc định, nhưng các quản trị viên thường vô hiệu hóa xác thực trước Kerberos trên một số tài khoản dành cho việc thử nghiệm, tự động hóa…

Xác thực trước và cách cản trở các cuộc tấn công mật khẩu đang hoạt động

Xác thực trước giúp cho một người dùng máy trạmxác minh nhận dạng thông qua hàm mật khẩu có chức năng một chiều (hash) khi gửi một yêu cầu cho KDC. Các yêu cầu cũng bao gồm chi tiết như dấu thời gian (timestamp), một danh sách địa chỉ IP đã mã hóa và chu kỳ của phiếu yêu cầu. Khi KDC nhận yêu cầu,nó giải mã yêu cầu sử dụng hàm mật khẩu từ AD. Nếu việc giải mã thành công, KDC bắt đầu xử lý phiếu yêu cầu; nếu thất bại, KDC trả lại một lỗi cho người dùng máy trạm.

Khi xác thực trước Kerberos được kích hoạt, một người dùng máy trạm không thể gửi một yêu cầu giả tới KDC, vì yêu cầu phải được mã hóa với dấu thời gian. Và khi yêu cầu được gửi tới KDC., dấu thời gian của mỗi yêu cầu được kiểm tra bởi KDC để đảm bảo rằng rằng nó không phải là sớm hơn hoặc giống như một yêu cầu trước đó. Hơn nữa, KDC so sánh dấu thời gian của mỗi yêu cầu với thời gian máy chủ. Nếu dấu thời gian yêu cầu không phải là trong năm phút kể từ thời điểm của máy chủ, yêu cầu sẽ bị từ chối. Nếu KDC đọc được một thời gian có hiệu lực, nó được đảm bảo rằng yêu cầu không phải là một lầnlặp lại của một yêu cầu trước đó.

Nếu xác thực trước bị vô hiệu hóa, một đối tượng tấn công có thể lấy một phiếu yêu cầu ngoại tuyến, thực hiện tấn công bằng cách thử tất cả các chuỗi mật khẩu có thể (brute-force) để bẻ khóa mật khẩu, và hoàn thành yêu cầu xác thực mà không cần để lại dấu vết. Khi xác thực trước được kích hoạt, mỗi lần đối tượng tấn công thử một mật khẩu mới, họ phải liên hệ KDC. Dù kẻ tấn công có thể thực hiện nhiều lần, KDC sẽ tạo bản ghi mỗi lần xác thực trước thất bại.

Cách xác định các tài khoản bị vô hiệu hóa xác thực trước Kerberos: Công cụ có sẵn so với ADManager Plus

Nếu bạn thực hiện một đánh giá rủi ro AD, nó sẽ chỉ ra rằng một số tài khoản người dùng đang bị vô hiệu hóa xác thực trước. Tuy nhiên, nó không cho bạn biết đó là những tài khoản nào.Để liệt kê ra các tài khoản người dùng với xác thực trước Kerberos bị vô hiệu hóa, bạn cần tạo các bộ lọc LDAP hoặc các đoạn mã PowerShellphức tạp, hoặc sử dụng một công cụ khác.

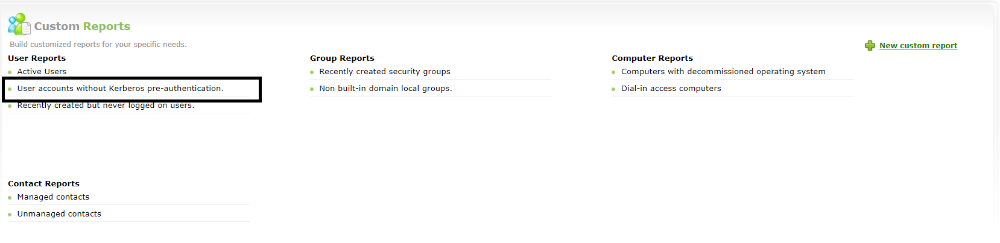

Với tính năng báo cáo tùy biến của ADManager Plus, tuy nhiên, bạn có thể dễ dàng xác định các tài khoản người dùng không an toàn trong một lần click và kích hoạt xác thực trước Kerberors của họ từ chính nó.

Báo cáo sẽ giúp bạn tìm thấy các tài khoản người dùng bị vô hiệu hóa xác thực trước Kerberos là các tài khoản người dùng không có báo cáo xác thực trước Kerberos trong báo cáo tùy biến của ADManager Plus, như được thể hiện trong hình 1

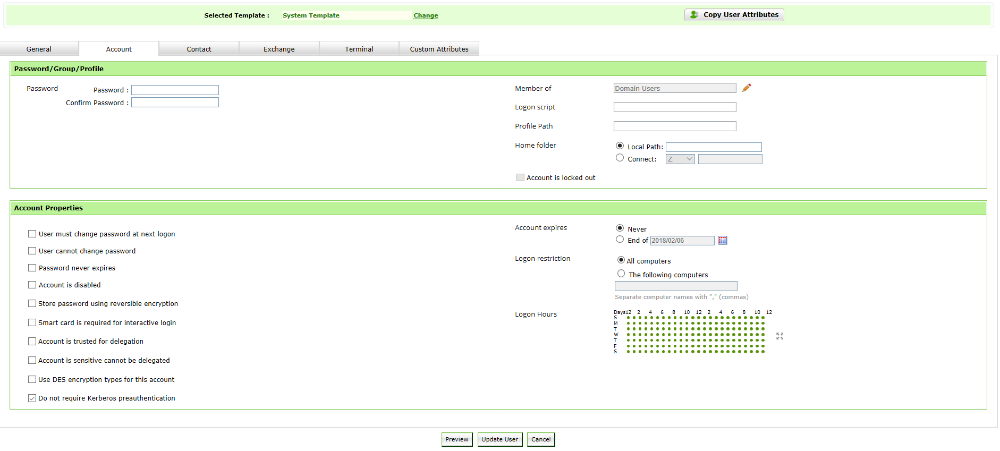

Từ danh sách tài khoản người dùng, bạn có thể xác mình xem xác thực trước Kerberos có thực sự cần thiết để vô hiệu hóa cho những người dùng này hay không. Nếu một tài khoản cần xác thực trước, bạn có thể kích hoạt xác thực trước Kerberos cho tài khoản đó từ chính báo cáo, như được thể hiện trong hình 2.

Trong blog này, chúng ta đã thảo luận về xác thực trước Kerberos và tầm quan trọng của xác thực này trọng việc hạn chế các cuộc tấn công vào mật khẩu đang hoạt động. Chúng ta cũng đã thấy cách phát hiện người dùng đang bị vô hiệu hóa xác thực trướcKerberos đơn giản – và kích hoạt xác thực trước Kerberos cho các tài khoản này chỉ trong một vài lượt click - sử dụng tính năng báo cáo tùy biến của ADManager Plus (Custom Reports).

Hãy truy cập Link để trải nghiệm phần mềm AD Manager Plus:http://www.i3-vietnam.com/ad-manager-plus.html